Discover and read the best of Twitter Threads about #أمن_المعلومات

Most recents (10)

🔰 كيف تصبح هكر أخلاقي؟ 🤔

🔰 وماهي المصادر لتعلم؟ 🤔

تابع الثريد 👇

📌 عشان يستفيد أكبر قدر ممكن:

لايك ♥️ ريتويت 🔂

#أمن_المعلومات #الامن_السيبراني

🔰 وماهي المصادر لتعلم؟ 🤔

تابع الثريد 👇

📌 عشان يستفيد أكبر قدر ممكن:

لايك ♥️ ريتويت 🔂

#أمن_المعلومات #الامن_السيبراني

١- يتكون عنوان IPv6 من ١٢٨ بت و هي تُمثَّل بـ ٨ مجموعات Hextets من الأرقام السداسي عشرية ، كل مجموعة ٤ أرقام سداسي عشرية أو ١٦ بت كما هو موضح في الشكل.

#الامن_السيبراني #أمن_المعلومات

#الامن_السيبراني #أمن_المعلومات

٢- يتم حذف أي أصفار تأتي في البداية Leading Zeros ( على اليسار ) ، و إذا كانت ال Hextets جميعها أصفار فيتم حذفها و أستبدالها بعلامة “:” مع مراعاة أن ذلك لا يحدث إلا مرة واحدة فقط.

#الامن_السيبراني #أمن_المعلومات

#الامن_السيبراني #أمن_المعلومات

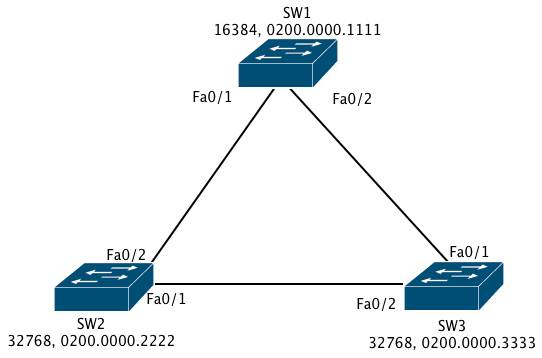

في هذا الثريد سيكون حديثنا -إن شاء الله - عن واحد من اهم البروتوكولات حيث يعمل على تنظيم حركة Switch وهو برتكول Spanning Tree Protocol

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

يُستخدم بروتوكول STP كثيراً في شبكات الـ LAN لمنع حدوث مشكلة الـ (L2 Loop). هذا المقال سيوضح الفكرة الأساسية لهذا البروتوكول.

الإختصار

STP هي إختصار لـ Spanning Tree Protocol.

الإختصار

STP هي إختصار لـ Spanning Tree Protocol.

أهمية بروتوكول STP

تكمن أهمية هذا البروتوكول في منع واحدة من أخطر المشكلات التي يمكن أن تحدث للشبكة وهي مشكلة الـ L2 Loop. هذه المشكلة قد تتسبب في توقف عمل الشبكة بصورة كاملة.

تكمن أهمية هذا البروتوكول في منع واحدة من أخطر المشكلات التي يمكن أن تحدث للشبكة وهي مشكلة الـ L2 Loop. هذه المشكلة قد تتسبب في توقف عمل الشبكة بصورة كاملة.

هيكلة الشبكة أو هيكلة ترتيب مكونات الشبكات أو كما يطلق عليها البعض طوبولوجيا الشبكات (Network Topology)

هي حديث هذا الثريد - إن شاء الله-

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

هي حديث هذا الثريد - إن شاء الله-

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

يصف تعريف طوبولوجيا الشبكات الترتيب الذي يتم من خلاله تنظيم مكونات الشبكات المحليّة التي تعد شبكات اتصال صغيرة توجد في نفس المكان، مثل الشبكات المتعددة المحصورة ضمن موقع محلي داخل مبنى أو منطقة أو بلد.

تعمل على تنظيم مكونات الشبكات الواسعة وهي شبكات اتصال للأجهزة التي تمتد عبر المناطق الجغرافيّة مثل الشبكة العنكبوتيّة، حيث يؤدي تعيين هذه الارتباطات بيانيًا إلى شكل هندسي يمكن استخدامه لوصف الطوبولوجيا الماديّة

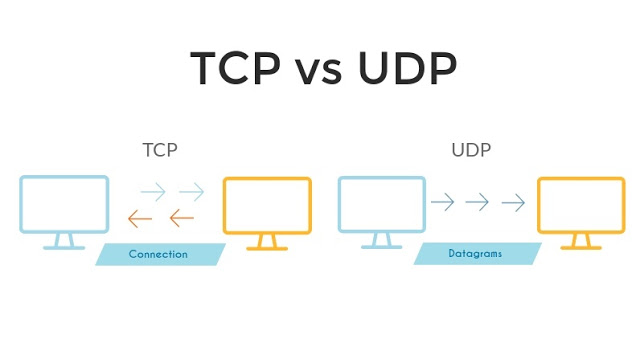

في هذا الثريد -إن شاء الله - نتطرق إلى أهم الفروق في البروتكولات الانتقالية في الشبكات

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers #programinglovers

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers #programinglovers

كل من TCP و UDP هما بروتوكولات تستخدم لإرسال أجزاء من البيانات تعرف باسم الحزم عبر الإنترنت. و كلاهما بناء على أعلى بروتوكول متاح في الإنترنت. بمعنى آخر ، سواء كنت ترسل حزمة عبر TCP أو UDP ، يتم إرسال هذه الحزمة إلى عنوان IP معين .

و يتم التعامل مع هذه الحزم بشكل مشابه ، حيث يتم توجيهها من الكمبيوتر إلى أجهزة الراوتر الوسيطة وإلى الوجهة المطلوبة .

الحصول على وظيفة أشبه بمحاولة بيع منتج ما وتتكون من:

١-المنتج

٢-مكان لعرض المنتج

٣-طريقة عرض المنتج

٤-العملاء

الاهتمام بالجانب التقني فقط يعني منتج جيد(النقطة الأولى) ولكن بدون العوامل الأخرى تقل فرص الحصول على وظيفة

١/٨

#أمن_المعلومات #cybersecurity

١-المنتج

٢-مكان لعرض المنتج

٣-طريقة عرض المنتج

٤-العملاء

الاهتمام بالجانب التقني فقط يعني منتج جيد(النقطة الأولى) ولكن بدون العوامل الأخرى تقل فرص الحصول على وظيفة

١/٨

#أمن_المعلومات #cybersecurity

أولا المنتج / Product:

أنت المنتج الذي تحاول بيعه و أكثر الطرق فعالية لتقييم نفسك هي الطرق العملية والتي تمكنك من قياس مستواك بمرور الوقت.

مثال جيد: Bug Bounty - HackTheBox - Github Side Projects

مثال غير جيد: الاكتفاء بالحصول على certifications

٢/٨

أنت المنتج الذي تحاول بيعه و أكثر الطرق فعالية لتقييم نفسك هي الطرق العملية والتي تمكنك من قياس مستواك بمرور الوقت.

مثال جيد: Bug Bounty - HackTheBox - Github Side Projects

مثال غير جيد: الاكتفاء بالحصول على certifications

٢/٨

ثانيا مكان عرض المنتج / Sales Channel:

عرض المنتج في المكان المناسب يساعد في عملية البيع. تخيل شخص يحاول بيع أدوات الغوص في مدينة غير ساحلية؟ المنتج جيد ولكن المكان غير مناسب

المكان الجيد هو الذي يتواجد به العملاء المدركون لماهية السلعة وفي احتياج لها-Security Professionals

٣/٨

عرض المنتج في المكان المناسب يساعد في عملية البيع. تخيل شخص يحاول بيع أدوات الغوص في مدينة غير ساحلية؟ المنتج جيد ولكن المكان غير مناسب

المكان الجيد هو الذي يتواجد به العملاء المدركون لماهية السلعة وفي احتياج لها-Security Professionals

٣/٨

١- أجهزة تساعد في اختراق شبكة WiFi :

Wifi Pineapple : يتيح القيام بهجمات MITM وجمع معلومات بالإضافة إلى التقاط بيانات اعتماد WPA و WPA Enterprise بتنسيقات pcap أو hashcat أو JTR أو نص عادي.

#أمن_المعلومات

Wifi Pineapple : يتيح القيام بهجمات MITM وجمع معلومات بالإضافة إلى التقاط بيانات اعتماد WPA و WPA Enterprise بتنسيقات pcap أو hashcat أو JTR أو نص عادي.

#أمن_المعلومات

٢- Yard Stick One: يمكن استخدامها مع جهاز RTL-SDR للتشويش وإعادة الإرسال (keyless entry attacks) كذلك لاختراق وحدات التحكم عن بعد، والتشويش على أجهزة الإنذار المنزلية اللاسلكية .مفيد جداً في الهندسة العكسية.

#أمن_المعلومات

#أمن_المعلومات

٣- WHID Elite - Multi Purpose Offensive Device : التحكم عن بعد عبر شبكات GSM/2G ، بالإضافة إلى HID Injection . تجاوز Air-Gapped Environments ، مراقبة الصوت عن بعد والقيام بهجمات mousejacking attacks .

#أمن_المعلومات

#أمن_المعلومات

لفحص كلمة مرور Google والحمايه على أمانك من قراصنة الإنترنت .

أطلقت Google إضافة Chrome جديدة مصممة للحفاظ على أمان حساباتك عبر الإنترنت في جميع الأوقات فحص كلمة المرور يفعل بالضبط ما يقترحه الاسم للتحقق والتأكد من أن تركيبة أسم المستخدم وكلمة المرور آمنة . #أمن_المعلومات

أطلقت Google إضافة Chrome جديدة مصممة للحفاظ على أمان حساباتك عبر الإنترنت في جميع الأوقات فحص كلمة المرور يفعل بالضبط ما يقترحه الاسم للتحقق والتأكد من أن تركيبة أسم المستخدم وكلمة المرور آمنة . #أمن_المعلومات

يمكن أن يكون الويب مكانًا مخيفًا هناك العديد من البرامج الضارة ورسائل خداع إلكترونية في الانتظار ويبدو أن المتسللين يسرقون البيانات إلى اليسار واليمين والوسط بجميع الاتجاهات طبعاً تبذل Google كل ما في وسعها للحفاظ على أمانك وأحدث جهد لها هو إضافة Chrome تسمى "فحص كلمة المرور" .

كيفية استخدام فحص كلمة مرور Google

كما هو مفصل في مدونة أمان Google يتحقق فحص كلمة المرور من اسم المستخدم وكلمة المرور في قاعدة بيانات اعتماد تسجيل الدخول المكشوفة يتحقق فحص من كلمات المرور الخاصة بك مقابل أكثر من 4 مليارات ورقة اعتماد تعرفها Google

security.googleblog.com/2019/02/protec…

كما هو مفصل في مدونة أمان Google يتحقق فحص كلمة المرور من اسم المستخدم وكلمة المرور في قاعدة بيانات اعتماد تسجيل الدخول المكشوفة يتحقق فحص من كلمات المرور الخاصة بك مقابل أكثر من 4 مليارات ورقة اعتماد تعرفها Google

security.googleblog.com/2019/02/protec…

ثريد لأفضل ٢٣ آداة أمنية مجانية والتي ستجعل عملك اليومي الأمني أكثر سهولة..

#الامن_السيبراني

#cybersecurity

#أمن_المعلومات

#الامن_السيبراني

#cybersecurity

#أمن_المعلومات

Maltego

آداة تحليل جنائي مصممه لتقديم صوره واضحه للتهديدات التي تستهدف بيئة المستخدم.

وسوف تظهر مدى تعقيد وشدة نقاط الفشل الواحدة وكذلك علاقات الثقة الموجودة في نطاق البنية التحتية للمرء. وهي تسحب المعلومات المنشورة عبر الإنترنت.

آداة تحليل جنائي مصممه لتقديم صوره واضحه للتهديدات التي تستهدف بيئة المستخدم.

وسوف تظهر مدى تعقيد وشدة نقاط الفشل الواحدة وكذلك علاقات الثقة الموجودة في نطاق البنية التحتية للمرء. وهي تسحب المعلومات المنشورة عبر الإنترنت.

OWASP Zed Attack Proxy (ZAP)

يعتبر Zed Attack Proxy (ZAP) أداة اختبار الاختراق سهلة الاستخدام والتي تعثر على نقاط الضعف في تطبيقات الويب. ويوفر مسح آلي ومجموعة من الأدوات لأولئك الذين يرغبون في العثور على نقاط الضعف يدويا.

يعتبر Zed Attack Proxy (ZAP) أداة اختبار الاختراق سهلة الاستخدام والتي تعثر على نقاط الضعف في تطبيقات الويب. ويوفر مسح آلي ومجموعة من الأدوات لأولئك الذين يرغبون في العثور على نقاط الضعف يدويا.

#معلومة_أمنية_قبل_الفطور

هاشتاق #رمضان ياليت مختصي #أمن_المعلومات يشاركون فيه بمعلومات بسيطه مفيدة وتوعويه تفيد الناس بالشهر الكريم 👌🏻

هاشتاق #رمضان ياليت مختصي #أمن_المعلومات يشاركون فيه بمعلومات بسيطه مفيدة وتوعويه تفيد الناس بالشهر الكريم 👌🏻

#معلومة_أمنية_قبل_الفطور 1️⃣ يتم انتاج مايقارب مليون فايروس يوميا منها ماهو شديد الخطورة ومنها ماهومكرر عديم الخطوره

money.cnn.com/2015/04/14/tec…

money.cnn.com/2015/04/14/tec…

#معلومة_أمنية_قبل_الفطور ٢ الAnti Virus يتصيد الفايروس اماعن طريق التوقيع في كود الفايروس المعروف او عن طريق تصرفات الفايروس الي تثير الشك