Discover and read the best of Twitter Threads about #الامن_السيبراني

Most recents (12)

#الامن_السيبراني

🟢 ادوات الأختراق في اداة واحدة🧑💻

🚩اقدم لكم اداة رائعه تغنيك عن جميع الأدوات التي تعرفها في مجال اختبار الأختراق فهي تضم جميع ادوات الإختراق وتوفر عليك الوقت والجهد في البحث عن ادوات إختبار اختراق المواقع وفحص الثغرات وفحص الشبكات وغيرها من الأدوات المهمه.

👇🏻

🟢 ادوات الأختراق في اداة واحدة🧑💻

🚩اقدم لكم اداة رائعه تغنيك عن جميع الأدوات التي تعرفها في مجال اختبار الأختراق فهي تضم جميع ادوات الإختراق وتوفر عليك الوقت والجهد في البحث عن ادوات إختبار اختراق المواقع وفحص الثغرات وفحص الشبكات وغيرها من الأدوات المهمه.

👇🏻

🟢قائمة بأهم الادوات:

Anonymously Hiding Tools

Information gathering tools

Wordlist Generator

Wireless attack tools

SQL Injection Tools

Phishing attack tools

Web Attack tools

Post exploitation tools

Forensic tools

Payload creation tools

Exploit framework

Reverse engineering tools

Anonymously Hiding Tools

Information gathering tools

Wordlist Generator

Wireless attack tools

SQL Injection Tools

Phishing attack tools

Web Attack tools

Post exploitation tools

Forensic tools

Payload creation tools

Exploit framework

Reverse engineering tools

DDOS Attack Tools

Remote Administrator Tools (RAT)

XSS Attack Tools

Steganograhy tools

Other tools

SocialMedia Bruteforce

Android Hacking tools

IDN Homograph Attack

Email Verify tools

Hash cracking tools

Wifi Deauthenticate

SocialMedia Finder

Payload Injector

Web crawling

👇🏻

Remote Administrator Tools (RAT)

XSS Attack Tools

Steganograhy tools

Other tools

SocialMedia Bruteforce

Android Hacking tools

IDN Homograph Attack

Email Verify tools

Hash cracking tools

Wifi Deauthenticate

SocialMedia Finder

Payload Injector

Web crawling

👇🏻

وفقا لتقرير حديث، مجموعة قراصنة تابعة لوكالة الأمن الوطني في #الولايات_المتحدة كانت تدير هجومًا سيبرانيًا تحت اسم Telescreen منذ حوالي 10 عاما ضد 45 دولة ومنطقة منها #الصين و #روسيا واليابان وجمهورية كوريا و #بريطانيا وألمانيا وهولندا وأستراليا وتايلند و #مصر والبرازيل إلخ. (1/5)

تغطي عمليات الهجوم السيبراني #الأمريكي صناعات مثل الاتصالات والجامعات ومؤسسات البحث والقطاعات الاقتصادية والعسكرية. وبعض العمليات اتخذت من #اليابان كمنصة لمهاجمة دول أخرى. (2/5)

#الامن_السيبراني

#الامن_السيبراني

كشف تقرير سابق أن منظمة تابعة للحكومة #الأميركية شنّت هجمات سيبرانية واسعة النطاق على #الصين، مما قد يتسبب في تسريبات خطيرة للمعلومات الشخصية والبيانات الضخمة وأسرار العمل والملكية الفكرية وتقويض أمن البنية التحتية الحيوية. (3/5)

#الامن_السيبراني

#الامن_السيبراني

السلام عليكم

#ثريد

بما اننا الان نعيش العصر الرقمي والتطور التقني . كثر الاحتياج والطلب على الامن السيبراني في هذا الثريد سوف اقدم لكم

اهم #وظائف #الامن_السيبراني والراتب الشهري لكل وظيفة (المتوسط)

قرائة ممتعة باذن الله

#ثريد

بما اننا الان نعيش العصر الرقمي والتطور التقني . كثر الاحتياج والطلب على الامن السيبراني في هذا الثريد سوف اقدم لكم

اهم #وظائف #الامن_السيبراني والراتب الشهري لكل وظيفة (المتوسط)

قرائة ممتعة باذن الله

اهم الوظائف ورواتبها

1- مستشار امن سيبراني ٣٦١٠٠ريال

2- مدير امن سيبراني ٣٣٧٠٠ريال

3- محلل امن سيبراني ٢٣٧٥٠ ريال

4- مدقق امن سيبراني ٢٣٣٠٠ريال

5- مهندس امن سيبراني ١٥٧٠٠ ريال

6- محلل ادارة مخاطر 14500 ريال

1- مستشار امن سيبراني ٣٦١٠٠ريال

2- مدير امن سيبراني ٣٣٧٠٠ريال

3- محلل امن سيبراني ٢٣٧٥٠ ريال

4- مدقق امن سيبراني ٢٣٣٠٠ريال

5- مهندس امن سيبراني ١٥٧٠٠ ريال

6- محلل ادارة مخاطر 14500 ريال

🔰 كيف تصبح هكر أخلاقي؟ 🤔

🔰 وماهي المصادر لتعلم؟ 🤔

تابع الثريد 👇

📌 عشان يستفيد أكبر قدر ممكن:

لايك ♥️ ريتويت 🔂

#أمن_المعلومات #الامن_السيبراني

🔰 وماهي المصادر لتعلم؟ 🤔

تابع الثريد 👇

📌 عشان يستفيد أكبر قدر ممكن:

لايك ♥️ ريتويت 🔂

#أمن_المعلومات #الامن_السيبراني

١- يتكون عنوان IPv6 من ١٢٨ بت و هي تُمثَّل بـ ٨ مجموعات Hextets من الأرقام السداسي عشرية ، كل مجموعة ٤ أرقام سداسي عشرية أو ١٦ بت كما هو موضح في الشكل.

#الامن_السيبراني #أمن_المعلومات

#الامن_السيبراني #أمن_المعلومات

٢- يتم حذف أي أصفار تأتي في البداية Leading Zeros ( على اليسار ) ، و إذا كانت ال Hextets جميعها أصفار فيتم حذفها و أستبدالها بعلامة “:” مع مراعاة أن ذلك لا يحدث إلا مرة واحدة فقط.

#الامن_السيبراني #أمن_المعلومات

#الامن_السيبراني #أمن_المعلومات

#الامن_السيبراني

في هذه التغريدة سوف نجمع اغلب المواقع التي تقدم اختبار لمهاراتك في الاختراق

اغلب هذه المواقع هي تحدي اختراق او انظمه وهميه وتطبيقات ومواقع مصرح العمل عليها دون اي مسأله قانونية

اصبح لابد لك ان تحمي سيرفرك اول ومن ثم تحاول اختراق السيرفر الاخر

تجارب عملية مفيده

في هذه التغريدة سوف نجمع اغلب المواقع التي تقدم اختبار لمهاراتك في الاختراق

اغلب هذه المواقع هي تحدي اختراق او انظمه وهميه وتطبيقات ومواقع مصرح العمل عليها دون اي مسأله قانونية

اصبح لابد لك ان تحمي سيرفرك اول ومن ثم تحاول اختراق السيرفر الاخر

تجارب عملية مفيده

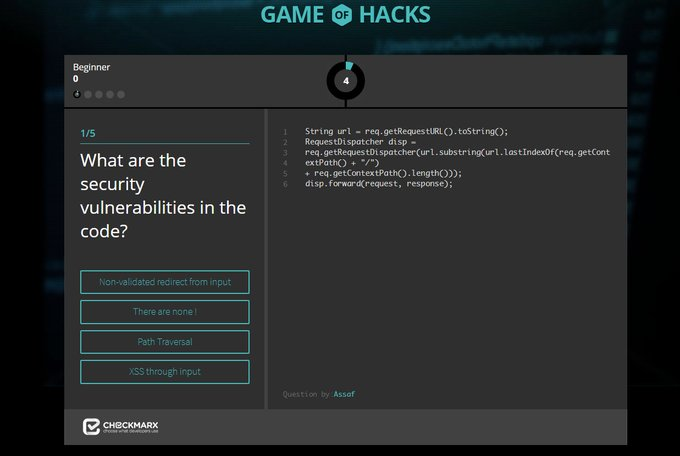

موقع Game of Hacks

موقع يقدم لك مجموعة من الاكواد البرمجية و يمنحك بعض الإختيارات لكشف الخطأ المؤدي الى الثغرة في الموقع و يجب عليك إختيار الجواب الخطأ و احيانا تصحيحه

gameofhacks.com

موقع يقدم لك مجموعة من الاكواد البرمجية و يمنحك بعض الإختيارات لكشف الخطأ المؤدي الى الثغرة في الموقع و يجب عليك إختيار الجواب الخطأ و احيانا تصحيحه

gameofhacks.com

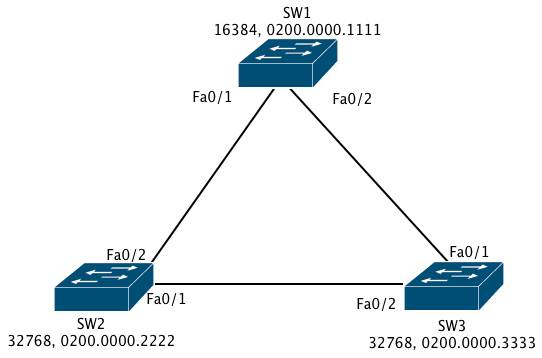

في هذا الثريد سيكون حديثنا -إن شاء الله - عن واحد من اهم البروتوكولات حيث يعمل على تنظيم حركة Switch وهو برتكول Spanning Tree Protocol

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

يُستخدم بروتوكول STP كثيراً في شبكات الـ LAN لمنع حدوث مشكلة الـ (L2 Loop). هذا المقال سيوضح الفكرة الأساسية لهذا البروتوكول.

الإختصار

STP هي إختصار لـ Spanning Tree Protocol.

الإختصار

STP هي إختصار لـ Spanning Tree Protocol.

أهمية بروتوكول STP

تكمن أهمية هذا البروتوكول في منع واحدة من أخطر المشكلات التي يمكن أن تحدث للشبكة وهي مشكلة الـ L2 Loop. هذه المشكلة قد تتسبب في توقف عمل الشبكة بصورة كاملة.

تكمن أهمية هذا البروتوكول في منع واحدة من أخطر المشكلات التي يمكن أن تحدث للشبكة وهي مشكلة الـ L2 Loop. هذه المشكلة قد تتسبب في توقف عمل الشبكة بصورة كاملة.

هيكلة الشبكة أو هيكلة ترتيب مكونات الشبكات أو كما يطلق عليها البعض طوبولوجيا الشبكات (Network Topology)

هي حديث هذا الثريد - إن شاء الله-

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

هي حديث هذا الثريد - إن شاء الله-

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers

#programinglovers

يصف تعريف طوبولوجيا الشبكات الترتيب الذي يتم من خلاله تنظيم مكونات الشبكات المحليّة التي تعد شبكات اتصال صغيرة توجد في نفس المكان، مثل الشبكات المتعددة المحصورة ضمن موقع محلي داخل مبنى أو منطقة أو بلد.

تعمل على تنظيم مكونات الشبكات الواسعة وهي شبكات اتصال للأجهزة التي تمتد عبر المناطق الجغرافيّة مثل الشبكة العنكبوتيّة، حيث يؤدي تعيين هذه الارتباطات بيانيًا إلى شكل هندسي يمكن استخدامه لوصف الطوبولوجيا الماديّة

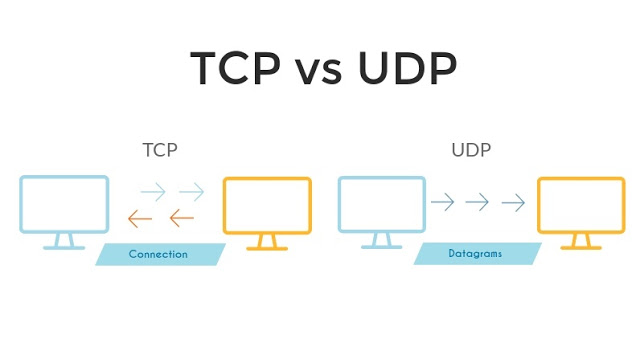

في هذا الثريد -إن شاء الله - نتطرق إلى أهم الفروق في البروتكولات الانتقالية في الشبكات

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers #programinglovers

#network #تقنية_المعلومات #أمن_المعلومات #شبكات #الامن_السيبراني

@PrograminLovers #programinglovers

كل من TCP و UDP هما بروتوكولات تستخدم لإرسال أجزاء من البيانات تعرف باسم الحزم عبر الإنترنت. و كلاهما بناء على أعلى بروتوكول متاح في الإنترنت. بمعنى آخر ، سواء كنت ترسل حزمة عبر TCP أو UDP ، يتم إرسال هذه الحزمة إلى عنوان IP معين .

و يتم التعامل مع هذه الحزم بشكل مشابه ، حيث يتم توجيهها من الكمبيوتر إلى أجهزة الراوتر الوسيطة وإلى الوجهة المطلوبة .

0️⃣ الموضوع اليوم عن تقنية VPN (الشبكة الآمنة الإفتراضية)

وهي تقنيات (برامج و أجهزة) لتشفير و تأمين التراسل بين أنظمة الإنترنت التي تحتاج درجة عالية من الأمان.

يستخدمها:

* الشركات الكبرى

* البنوك

* المؤسسات العسكرية

* الأجهزة الإستخباراتية

#الامن_السيبراني

وهي تقنيات (برامج و أجهزة) لتشفير و تأمين التراسل بين أنظمة الإنترنت التي تحتاج درجة عالية من الأمان.

يستخدمها:

* الشركات الكبرى

* البنوك

* المؤسسات العسكرية

* الأجهزة الإستخباراتية

#الامن_السيبراني

1️⃣ الVPN مهم جدا لضمان سرية المعلومات و جزء مهم لحماية المنظومة العالمية .

أحد أهم مكونات الVPN هو التشفير.

نعرف أن هناك العشرات من بروتوكولات التشفير ، أشهرها IPSec و OpenVPN

حتى الأن لم تستطع أجهزة الاستخبارات العالمية كسر هذه البروتوكولات (على الاقل رسميا)

أحد أهم مكونات الVPN هو التشفير.

نعرف أن هناك العشرات من بروتوكولات التشفير ، أشهرها IPSec و OpenVPN

حتى الأن لم تستطع أجهزة الاستخبارات العالمية كسر هذه البروتوكولات (على الاقل رسميا)

ثريد لأفضل ٢٣ آداة أمنية مجانية والتي ستجعل عملك اليومي الأمني أكثر سهولة..

#الامن_السيبراني

#cybersecurity

#أمن_المعلومات

#الامن_السيبراني

#cybersecurity

#أمن_المعلومات

Maltego

آداة تحليل جنائي مصممه لتقديم صوره واضحه للتهديدات التي تستهدف بيئة المستخدم.

وسوف تظهر مدى تعقيد وشدة نقاط الفشل الواحدة وكذلك علاقات الثقة الموجودة في نطاق البنية التحتية للمرء. وهي تسحب المعلومات المنشورة عبر الإنترنت.

آداة تحليل جنائي مصممه لتقديم صوره واضحه للتهديدات التي تستهدف بيئة المستخدم.

وسوف تظهر مدى تعقيد وشدة نقاط الفشل الواحدة وكذلك علاقات الثقة الموجودة في نطاق البنية التحتية للمرء. وهي تسحب المعلومات المنشورة عبر الإنترنت.

OWASP Zed Attack Proxy (ZAP)

يعتبر Zed Attack Proxy (ZAP) أداة اختبار الاختراق سهلة الاستخدام والتي تعثر على نقاط الضعف في تطبيقات الويب. ويوفر مسح آلي ومجموعة من الأدوات لأولئك الذين يرغبون في العثور على نقاط الضعف يدويا.

يعتبر Zed Attack Proxy (ZAP) أداة اختبار الاختراق سهلة الاستخدام والتي تعثر على نقاط الضعف في تطبيقات الويب. ويوفر مسح آلي ومجموعة من الأدوات لأولئك الذين يرغبون في العثور على نقاط الضعف يدويا.

#معلومة_أمنية_قبل_الفطور

هاشتاق #رمضان ياليت مختصي #أمن_المعلومات يشاركون فيه بمعلومات بسيطه مفيدة وتوعويه تفيد الناس بالشهر الكريم 👌🏻

هاشتاق #رمضان ياليت مختصي #أمن_المعلومات يشاركون فيه بمعلومات بسيطه مفيدة وتوعويه تفيد الناس بالشهر الكريم 👌🏻

#معلومة_أمنية_قبل_الفطور 1️⃣ يتم انتاج مايقارب مليون فايروس يوميا منها ماهو شديد الخطورة ومنها ماهومكرر عديم الخطوره

money.cnn.com/2015/04/14/tec…

money.cnn.com/2015/04/14/tec…

#معلومة_أمنية_قبل_الفطور ٢ الAnti Virus يتصيد الفايروس اماعن طريق التوقيع في كود الفايروس المعروف او عن طريق تصرفات الفايروس الي تثير الشك